Windows 11 には、PC を紛失したり盗難に遭ったとしても、内部のデータを第三者に読まれないよう守るための仕組みが標準で備わっています。

それが「デバイスの暗号化」です。

特別な知識がなくても、設定をオンにするだけで自動的にデータを暗号化し、万が一のリスクを大幅に減らせます。

本記事では、この機能の役割や仕組み、どんな人に必要なのかをわかりやすく解説します。

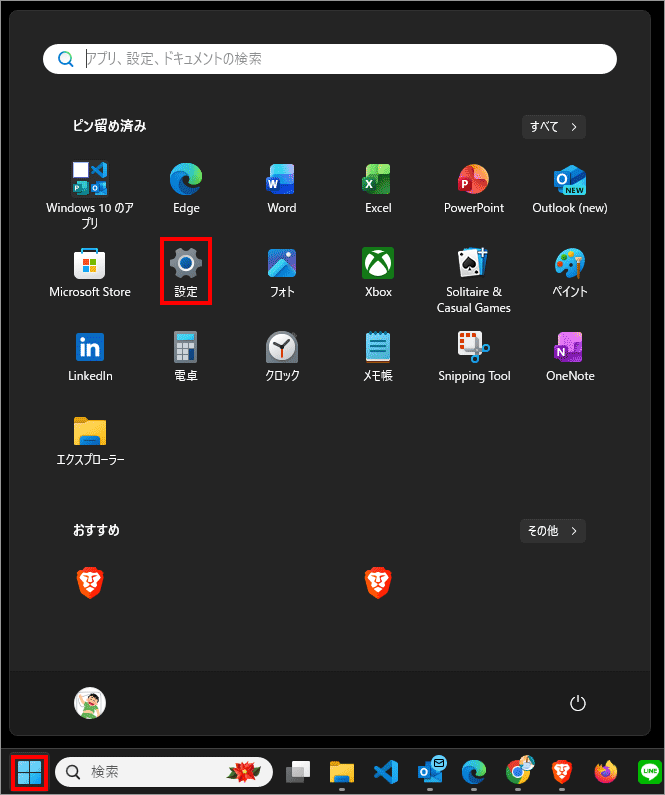

設定の開き方

画面下の「スタートボタン(Windows アイコン)」をクリックし、画面内の「設定」をクリックします。

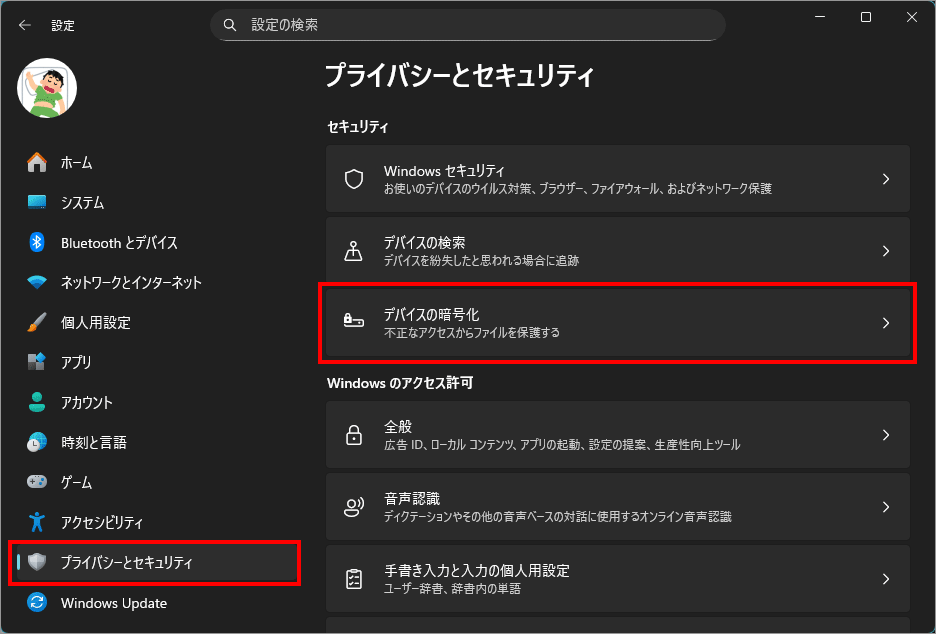

左メニュー「プライバシーとセキュリティ」を選択し、右側の「デバイスの暗号化」を選択します。

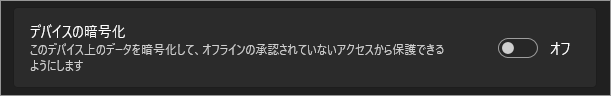

デバイスの暗号化

オンにすることにより、PC全体のデータを自動で暗号化する、Windows標準のシンプルな機能。

「とりあえずデータを守りたい」人は、このスイッチをオンにするだけでOK。

デバイスの暗号化とは

デバイスの暗号化とは、1個1個のファイルを暗号化する機能ではなく、Windows が入っているドライブ全体をまとめて暗号化する仕組みです。

そして、そのドライブを抜き取って別のPCにつないでも、中身は読めないというタイプの「ディスク暗号化」の機能です。

中身としては、BitLocker の簡易版・自動版みたいなものになっています。

そもそも「デバイスの暗号化」項目が出ない場合もある

「デバイスの暗号化」という項目がそもそも出てこないのは、そのPCが「デバイスの暗号化」という“簡易自動BitLocker機能”の対応条件を満たしていないから。

主な理由としては、

何がどう暗号化されるのか、どの範囲が暗号化される?

対象はWindows が入っている「オペレーティングシステム ドライブ」+固定ドライブ

<𝐶:ドライブ(+条件次第で𝐷:などの固定ドライブ)>

Windows の説明では、「デバイス暗号化はオペレーティングシステムドライブと固定ドライブに対して BitLocker 暗号化を自動で有効にする機能」とされています。

つまり:

暗号化したドライブを別のPCにつないだらどうなる?

ここが一番イメージしやすい。

つまり、「PCごと盗まれた」「ドライブだけ抜き取られた」という状況でも、鍵がなければ中のデータは読めない設計になっています。

中身はBitLockerベース(でも操作は超シンプル)

実は中身はBitLocker。

Microsoft の公式説明だと、「デバイス暗号化は BitLocker 暗号化を自動的に有効にする Windows 機能」とされています。

裏側のエンジンは BitLocker(ビットロッカー) で、ただし操作はすごく簡略化されています。

デバイスの暗号化:

BitLocker(ドライブ暗号化):

ざっくりいうと、「デバイスの暗号化」= BitLocker の家庭向け仕様。

鍵(回復キー)が非常に重要な理由

ドライブをまるごと暗号化する、ということは:

Windows のデバイス暗号化では、条件を満たしていれば:

という動きになっています。なので、暗号化をオンにしているなら:

これをしておかないと、「PCが壊れた+回復キーがない=データに永久にアクセスできない」という状態になりかねません。

同じMicrosoft アカウントでサインインしていれば他のPCのドライブの中身を開けるか?

AのPCで暗号化したCドライブを、BのPCにUSB接続した場合、BのPCはこう判断します。

「これは暗号化されたドライブだ。 回復キーを入力しない限り開かせない」。つまり、

1. AのPC

2. BのPC

3. BのPC の画面

4. Microsoft アカウントのサイトで

Microsoft アカウントにログインして回復キーを確認する

手順 1:回復キー確認ページを開く

まず、以下の公式ページにアクセスします:

https://aka.ms/myrecoverykey

(Microsoft の BitLocker 回復キー確認ページ)

手順 2:Microsoft アカウントでサインイン

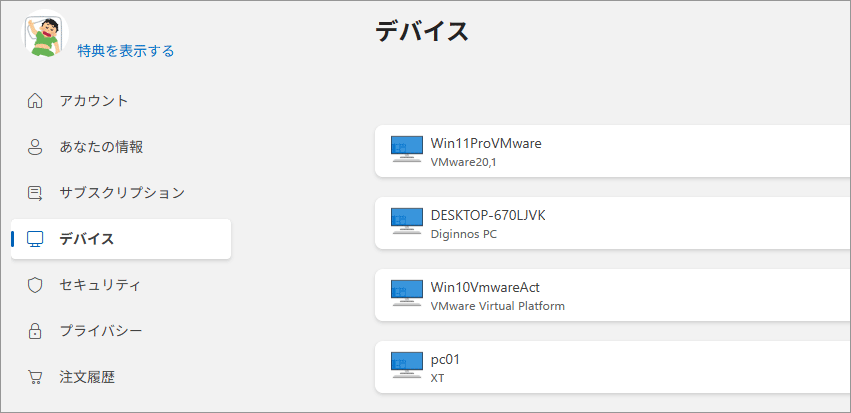

手順 3:紐づいている PC の一覧が表示される

ログインすると、あなたの Microsoft アカウントに紐づいた PC が一覧で表示されます。

手順 4:確認したい PC を選ぶ

目的のPC(暗号化をオンにした PC)をクリックします。

手順 5:「回復キーの管理」を開く

PCの詳細画面にある 「BitLocker データ保護」→「回復キーの管理」 をクリックします。

手順 6:回復キーが表示される

48 桁の回復キーが一覧で表示されます。

OSVとFDVの違い

見るべきは “OSV(オペレーティングシステムボリューム)” の方。

知りたいのはPCのCドライブの回復キーなので、OSV の方だけ見ればOK です。

同じデバイス名が複数あるのは何?

これもよくある現象で、理由は以下のどれかです。

- Windows を再インストールした

→ 新しい回復キーが発行され、古いキーも残る - デバイスの暗号化がオンになったタイミングが複数回あった

→ そのたびに新しいキーが作られる - PC 名は同じでも、内部的には別デバイスとして扱われた

→ 例えば SSD を交換した、初期化した、など

つまり、同じデバイス名でも、実際には“別の世代のキー”が複数残っているだけということです。

よって、キーの作成日を見て一番新しいOSVの回復キーを使います。

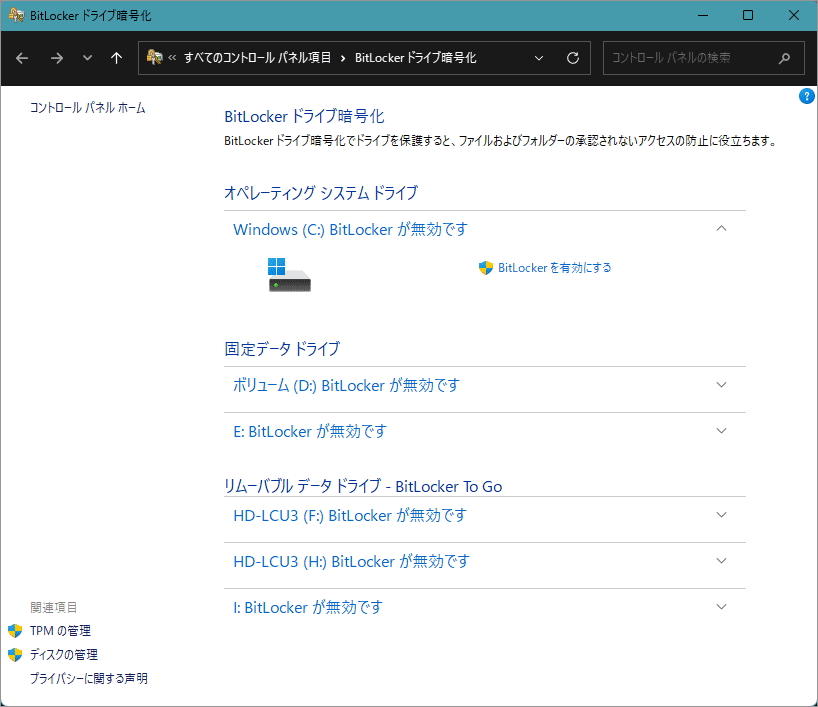

BitLocker ドライブ暗号化(関連)

より高度な設定ができる“プロ向け”の暗号化機能。

「暗号化を細かく管理したい」「外付けドライブも守りたい」人向けの上位機能。

BitLocker ドライブ暗号化とは

「デバイスの暗号化」が簡易版 BitLocker的位置づけなのに対し、「BitLocker ドライブ暗号化」は本格的な BitLocker の管理画面に移動します。

BitLocker は“Windows の本格的な暗号化機能”で、ドライブ単位の暗号化・起動時認証・外付けドライブ保護・企業管理など、「デバイス暗号化」よりも細かく強力にコントロールできます。

BitLocker ドライブ暗号化でできること

ドライブを丸ごと暗号化できる

暗号化されている限り、ドライブを抜き取って別PCにつないでも読めない。

起動時の認証方法を選べる(Pro 以上)

BitLocker は「起動時にどうやって本人確認するか」を細かく設定できる。

→ 企業でよく使われる“強いセキュリティ”が実現できる。

暗号化方式を選べる

一般ユーザーは気にしなくていいが、企業では要件に合わせて使い分ける。

回復キーを複数の方法で保存できる

→ 万が一ロックされたときの“最後の鍵”を複数の場所に保管できる。

外付けドライブだけ暗号化することもできる

USB メモリや外付け HDD を暗号化する「BitLocker To Go」も利用可能。

暗号化の進行状況を細かく管理できる

「デバイスの暗号化」よりも圧倒的に細かくコントロールできる。

企業向けの管理機能が豊富

家庭向けではあまり使わないけれど、企業では標準的。

BitLocker ドライブ暗号化のおおまかな手順

① BitLocker の設定画面を開く

② 暗号化したいドライブを選ぶ

③ 「BitLocker を有効にする」をクリック

④ 回復キーの保存方法を選ぶ

BitLocker の最重要ポイント。

どれでも良いが、必ずどこかに保存することが大事。

⑤ 暗号化方式を選ぶ(基本はそのままでOK)

迷ったら 推奨のままで問題なし。

⑥ 暗号化を開始

⑦ 完了したら、ドライブ名に鍵アイコンが付く

これで暗号化が有効になっている状態。

BitLocker 回復キーの検索(関連)

Windows 11 の「BitLocker 回復キーの検索」をクリックすると、設定画面ではなく Microsoft のサポートページに飛びます。一見新たな操作画面に遷移しそうですが実際にはサポートページが出ます。

デバイスの暗号化で生成される回復キーは、PC の中ではなく Microsoft アカウント側に保存されます。

そのため、Windows の設定アプリには回復キーを直接表示する機能がありません。

「検索」という言葉は“PC内を探す”という意味ではなく、「あなたの回復キーが保存されている Microsoft アカウントのページへ案内する」という意味で使われています。

以上、Windows 11 PC内のデータを自動で暗号化する機能[設定>プライバシーとセキュリティ>デバイスの暗号化]でした。

では、また~

コメント